微擎SQL注入漏洞

漏洞名称:微擎SQL注入漏洞

补丁文件:/web/source/mc/card.ctrl.php

补丁来源:阿里云云盾自研

漏洞描述:微擎CMS的/web/source/mc/card.ctrl.php中,对cardid输入参数未进行严格类型转义,导致SQL注入的发生

解决方法

搜索代码

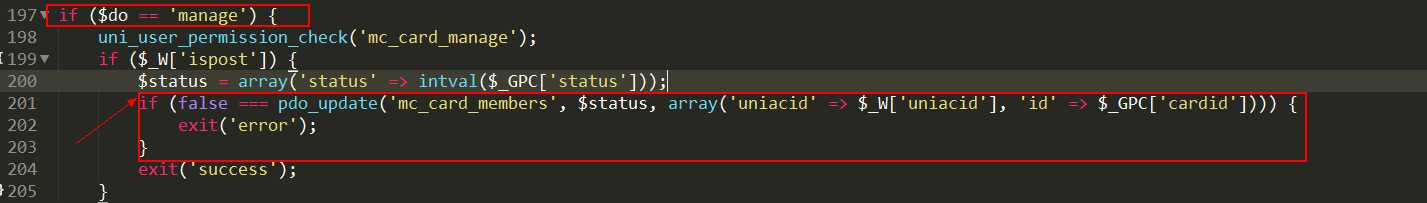

if ($do == ‘manage‘)

如下图:

在

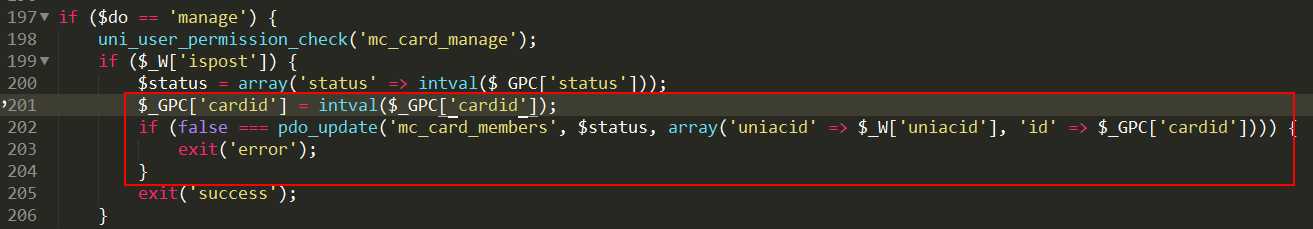

201行 前添加代码$_GPC[‘cardid‘] = intval($_GPC[‘cardid‘]);

修改后如图:

补丁文件:/web/source/mc/member.ctrl.php

补丁来源:阿里云云盾自研

漏洞描述:微擎CMS /web/source/mc/member.ctrl.php 中对输入参数$_GPC[‘uid’]未进行有效性检查,导致黑客可构造特殊查询参数,进行SQL注入。

解决方法

搜索代码

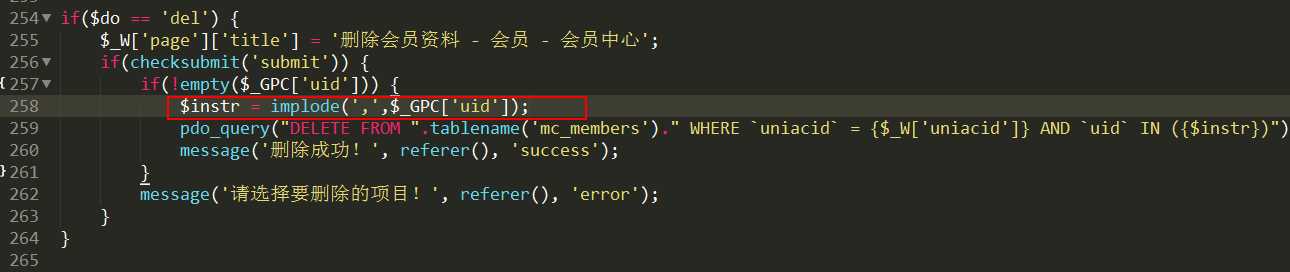

$instr = implode(‘,‘,$_GPC[‘uid‘]);(258行)

如下图:

在

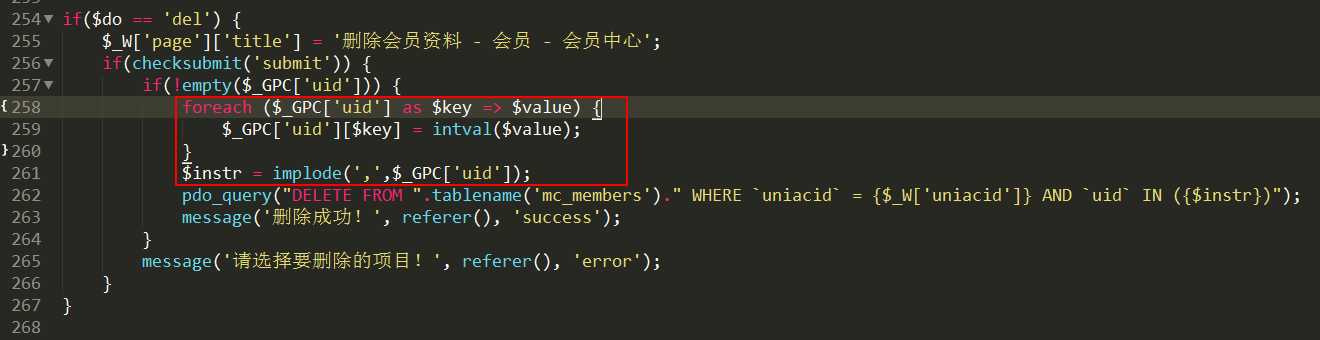

258行 前添加代码foreach ($_GPC[‘uid‘] as $key => $value) { $_GPC[‘uid‘][$key] = intval($value); }

修改后如图:

文章来自:http://www.cnblogs.com/itwo/p/5721409.html